模板有“洞”,轻松入“蛀”

黑客·安全

越来越多的商业公司利用网站模板程序架设起自己的网站、产品展示平台,借助于网络,公司得到了宣传、产品找到了买家。然而,令这些公司想不到的是,网站模板程序在方便公司建站的同时,也方便了一群神秘来宾……

安全公告牌

Co Net MIB,一款功能强大、用户众多的网站模板程序,该“模板”在管理员登录方面存在严重漏洞,可导致网站信息被恶意删除,危险系数极大。

Co Net MIB Ver 1.0系统,凭借简约的风格、完善的前台和强大的后台管理功能赢得了不少企业级用户的青睐。借助Co Net MIB,企业可以在很短的时间内架设起一个集产品展示、论坛交流、客户信息反馈于一体的大型网站平台。

很多人都不知道这个系统的秘密,在管理员登录文件Login.asp中存在一个致命漏洞,使得攻击者可以在不知道管理员用户名和密码的情况下,很轻易地突破网站防线,并且取得它的后台控制权限。同时由于在后台开设有上传功能,攻击者还可进一步入侵以获取更高的权限。

1.登录界面藏杀机

由于Co Net MIB系统是一款比较有名的ASP网站系统,所以,在网上使用它的公司数量不在少数,可以说此类漏洞遍布于网络之中。

首先,我们来锁定今天的试验目标,登录Google,以“Co Net MIB VER 1.0 Design By Hypo”为关键词进行搜索,你将会得到成百上千条反馈消息,随便点击一个链接进入,会出现一个登录界面。

就是在这个看似简单的登录界面里,暗藏着杀机──账户验证漏洞。在该系统管理员登录页面文件里的一部分关键代码中,大家可以看到“UserName='" & name & '" And PassWord='"&encrypt(pwd)&"'"”这一段代码,问题就出在这里。由于编写该系统的程序员的疏忽,使得我们可以通过构造特殊字符组合来“迎合”这段语句,使该段特殊代码能够通过网站系统的验证。

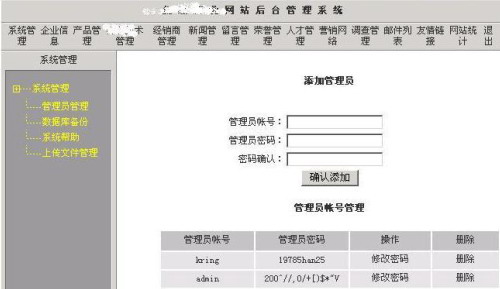

例如,我们在登录界面的管理账号和管理密码中分别填入“'or'='or'”(不包括双引号),接着点击“登录系统”即可成功登录网站的后台管理系统,我们可以新增管理员、修改管理员密码;进行数据库备份,管理上传文件;发布、修改企业新闻和业内资讯;甚至可以在线查看订单的详细信息并进行处理;此外还可以管理邮件列表,在线发送邮件列表等。

2.获取“合法”身份

进入了非“平民百姓”可以进的地方,自然会找到比较重要的信息、资料。那么,我们如何利用该系统便捷的信息管理模块达到获取敏感信息的目的呢?

由于我们是利用系统漏洞进行登录的,为了避免管理员以后发现并封堵该漏洞,所以我们得先下手为强,获取“合法”身份,建立正规管理员账户就是一个好方法。

点击“系统管理”页面中的“管理员管理”,将会出现如图所示的窗口。该企业网站的管理员ID和密码都以明文的形式显示在页面右侧窗口内。在此处,我们可以添加属于自己的管理员账户。

在获得“居住权”之后,让我们来看看这个公司的网络平台中究竟有哪些好东东。在上方的管理菜单中,有分别对应网站前台的各个栏目。

让人觉得惊讶的是,竟然可以在后台直接查阅企业内部员工的注册信息以及机密资料,如此一来,企业员工的个人隐私都暴露在攻击者的眼前,如被别有用心的人利用,进行敲诈勒索都有可能。

在“企业信息”栏中,我们还发现可以上传GIF、JPG、BMP、PNG、SWF、DOC等文件,而“系统管理”的数据库备份功能则给了攻击者可乘之机,入侵者借助它,可以上传ASP木马,然后进行更深一步的入侵。

3.“合法”注入木马

我们现在已经取得了该网站的后台控制权限,但是光有这些还是不够,如果想进一步入侵,就必须取得更高的Web或者FTP级的控制权限,因此,我们还需要进一步的入侵。

我们刚才已经提到了,在后台的企业信息菜单下,允许上传文件。不过,由于有格式限制,所以我们不能直接上传ASP木马。此时,我们可以将自己的木马文件改成GIF、JPG、BMP、PNG、SWF、DOC这些格式中的任何一个,即可成功上传。上传木马后,入侵者便取得了网站所在服务器的Web权限,甚至可以直接删除网站的所有文件,危害不容忽视。

将自己机器上的ASP木马(本文以sixvee.asp为例)的后缀名改为“jpg”,然后选择上传,稍等数秒后就会弹出提示上传成功的窗口,并会显示该“图片文件”在网站上的绝对路径和相对路径,可以清楚地看到,我们上传的sixvee.jpg文件被网站系统自动更名为200348153149901.jpg并存放在网站根目录的Upload目录下。该文件的绝对路径为http://www.***.com/manage/Upload/200348153149901.jpg。

接下来要做的事情,想必你已经猜到了。没错,就是利用网站系统自带的数据库备份功能来改写文件的后缀名,从而使sixvee.jpg文件恢复ASP木马的本色。

点击“系统管理”菜单中的“数据库备份”,将会出现“备份数据库”界面。我们将该企业网站程序的“默认数据库文件所在地”改为木马的文件路径,即“../Upload/200348153149901.jpg”。在“备份数据库目录”栏填写任意目录名。“备份数据库名称”的填写需要注意,因为我们要将木马复原,所以此处应该填写200348153149901.asp。

填写妥当之后,点击“确定”按钮,稍等数秒,会弹出一个提示备份数据成功的窗口,并且会在该页面显示进行备份后文件的绝对路径。现在,我们已成功突破网站防线,万事俱备,只欠东风,最后的入侵工作开始了。

打开浏览器,在地址栏中输入网址“http://www.***.com/manage/Upload/200348153149901.asp”并回车,木马登录界面就会出现在眼前。

此时输入自己设定的ASP木马的登录密码即可登录。接下来,我们就可展开更为直接地攻击了。

编后:

一个漏洞所造成的安全隐患往往是难以估量的,如果广大用户都盲目地相信名气大的程序而纷纷采取“拿来主义”,对于如此重要的网站程序不作任何研究、修补,那么当这些程序的安全漏洞公布于天下之日,它们的网站也岌岌可危。

如果你是一位肩负重担的网管,在网站程序正式使用之前,最好自己先检测程序源代码的安全性,这样才能确保自己公司的网站在这多米诺骨牌般的漏洞崩塌中不会受到影响。