黄金周 安全之道(下)——赤手空拳狙杀木马

黑客·安全

黄金周,木马活动频繁,反病毒、反黑客软件的反应速度又远没有木马出现的速度快,难道我们要坐以待毙?绝不!看我手工查杀,将木马驱逐出我的电脑。

Windows 98/ME篇

对于Windows 2000以前的Windows版本,木马基本上采用的是让Windows系统启动时自动加载应用程序的方法,其中包括有win.ini、system.ini和注册表等。所以我们的目标就瞄准这里。

在win.ini文件中,[WINDOWS]下面“run=”和“load=”行是Windows启动时要自动加载运行的程序项目。我们打开win.in,在[WINDOWS]字段中有启动命令“run=”和“load=”,在正常情况下等号后面应该是空白的,不会有任何加载的程序。如在检查时,发现有类似下面的信息,就要引起注意了:

run=c:\windows\sixvee.exe

load=c:\windows\sixvee.exe

另外,Windows安装目录下的system.ini也是木马喜欢藏身的地方,打开这个文件,在该文件的[boot]字段中,正常情况下有一个shell=Explorer.exe 项(后面不会跟任何程序),如果你看到的是shell=Explorer.exe sixvee.exe ,那么就可以肯定,你中了木马。后面的“sixvee.exe”就是木马程序。现在有些木马还将explorer.exe文件与其他进程捆绑成一个文件,在这里是看不出破绽的,更增加了木马的隐蔽性。

另外还有几处地方需要大家注意,它们分别是system.ini中的[386Enh]字段中要注意检查“driver=路径/程序名”,system.ini中的[mic]、[drivers32]字段,这些字段是起到加载驱动程序的作用,往往也是木马喜欢安家的地方。

高手传经:

对于Windows 98/ME中的木马,它们如果不能自动运行,那么就不存在威胁了。禁止方法如下:“开始→运行→输入msconfig”确定后进入“系统配置实用程序”的“win.ini”或者“system.ini”选项单,将查出的自动木马名称前的钩取消掉即可。

Windows 2000/XP篇

从Windows 2000开始,就引进了“服务”的概念。服务在后台运行,不会显示在自启动程序列表内,正因为如此它成为新平台木马最为活跃的寄生场所。

服务是指执行指定系统功能的程序、例程或进程,以便支持其他程序,尤其是低层(接近硬件)程序。因为“服务”项目繁多,所以通过人工手动来一项一项地具体检查显然是不明智的,我们就需要借助第三方工具了,有的朋友不禁要问了,如何确定哪个是木马程序所伪装的系统服务呢?在我们不知情的情况下,确定伪装的系统服务确实很恼人,但是我们采用迂回战术,利用软件将系统的“服务”调用情况恢复成默认的设置,那木马程序所调用的假“服务”就势必会不再被启动。

高手传经:

要实现这个功能,我们平时优化计算机时使用的“超级兔子”就能办到。启动“超级兔子”,进入“超级兔子魔法设置→启动程序→系统服务”,在“优化方案”内选择你的操作所对应的默认方案即可(如图1)。如果你的系统是Windows 2000,选择好“Windows 2000专业版默认”后点击“更改”就完成了设置操作,这下就不用担心木马程序搞“特殊服务”了。

系统注册表篇

不管是Windows 98/ME还是Windows 2000/XP,它们的注册表本身是非常庞大复杂的。众多的启动项目及易掩人耳目,这就给木马大摇大摆安置其中敞开了大门。

隐蔽性强的木马都喜欢在注册表里做文章,所以请大家一定要注意以下键值:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices]

这些键值囊括了启动程序的信息,可以说是没有任何程序逃得开。此外,注册表也是木马惯用的“文件关联”伎俩的根源所在。

高手传经:

如果在以上几个注册项中出现了木马信息,则直接删掉,禁止木马自动运行。

对于常见的文件关联清除方法如下:

1.解除exe关联:

启动注册表编辑器,然后找到[HKEY_CLASSES_ROOT\Exefile\shell\Open\Cpmmand]主键,查看起默认的键值是不是系统默认的“"%1" %*”,如果被修改,则改成默认值.

2.解除txt关联:

打开注册表的[HKEY_CLASSES_ROOT\txtfile\shell\open\command]主键,其默认值的正常参数应该为“%SystemRoot%\system32\NOTEPAD.EXE %1 ”,如果不是,修改为正确数据。

3.解除ini和inf关联:

ini文件的关联配置保存在注册表[HKEY_CLASSES_ROOT\Inffile\shell\Open\Cpmmand]主键下,其默值数据是“%SystemRoot%\System32\NOTEPAD.EXE %1”,如果被修改的话,也要改回来。

系统进程篇

大家知道应用程序如果正在本机上运行,那它就一定会以进程的形式在任务管理器中表现出来。不过进程的名字不一定和应用程序名一样,一个应用程序可能启动多个进程,一个进程会对应多个程序。

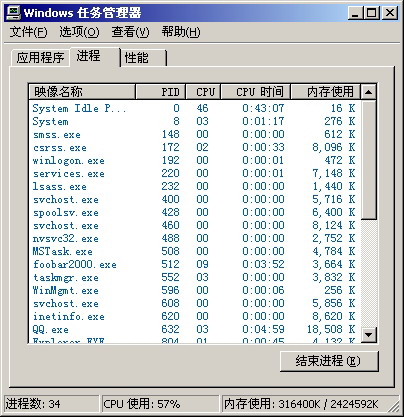

我们先来认识常见的进程类型。按下“Ctrl+Alt+Del”即可打开任务管理器,单击“进程”可以看到当前系统所有的进程,如图2。

虽然任务管理器可以列出系统所有的进程,但是无法知道进程所在的路径、调用的模块、进程的关系(如子、父进程)、包含子服务等详细资料。网上一般教大家的方法都是使用第三方工具,类似Process?Explorer等来查询应用程序的详细信息,今天就教大家如何利用Windows自带的工具来实现我们的目的。

在WinXP中,Tastlist和Taskkill就是专门用于查看和终止进程的两个命令。

①Tasklist命令,用于显示运行在本地或远程计算机上的所有任务的应用程序和服务列表,带有过程ID,它的使用格式为:

TASKLIST [/S system [/U username [/P [password]]]][/M [module] | /SVC | /V] [/FI filter] [/FO format] [/NH]

很复杂是不是?当然我们根本不需要知道这么多,只需要了解以下3个即可。

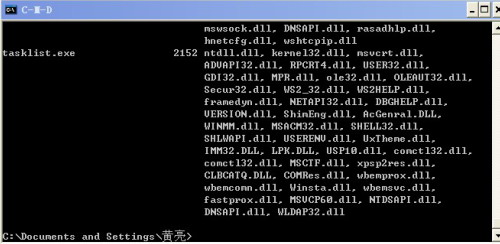

/M [module] 列出调用指定的 DLL 模块的所有进程,如果没有指定模块名,显示每个进程加载的所有模块。

/SVC 显示每个进程中的服务。

/V 指定要显示详述信息。

回车后就可以看到当前所有程序所调用的DLL文件了(如图3)。

一个程序身后有很多模块在支援,当你看到陌生进程所调用的DLL文件,可以上http://www.dll-files.com/搜索这个DLL文件的真实面目,在左边的“Search for DLL files”框内填写文件全名,点“OK”就可以得到你想要的答案了。

高手传经:

如果要杀死本机的“sixvee.exe”进程。在CMD或者DOS中使用Tasklist查找它的PID,系统显示本机“sixvee.exe”进程的PID值为“1234“,然后运行“taskkill /pid 1234”即可,或者直接运行taskkill /IM sixvee.exe也能杀掉进程,其中/pid参数后面跟要终止进程的PID值,/IM参数后面为进程名。

虽然我们在Windows环境下查到了木马的真实面目,但是很多木马程序的服务端是处于运行状态,无法直接删除,所以必须进入纯DOS状态删除,首先进入木马程序的目录,执行:

attrib-r-s-h 木马程序名.exe(去除木马程序的只读、隐藏、系统属性)

del木马程序名.exe(删除木马程序)

假期安全小贴士

用UltraEdit辨别捆绑文件

打开UltraEdit程序(下载地址:http://cqwin.driversky.com/down/uedit1110c1_sc.exe),通过工具栏上的“打开文档”按钮后选择打开可疑的文件。然后点击“搜索”菜单中的“查找”命令,在弹出的窗口中查找“This program”这个字符串,并且选中“查找ASCII”选项。当搜索到“This program”字符串后,按F3键继续搜索该字符串。如果用户搜索到的“This program”字符串的个数大于2个的话,就说明这个程序很可能被捆绑了其他的数据。

不进网页查看源代码

要在网页上面挂木马要用到这个语句<iframe src="网页木马地址" name="zhu" width="0" height="0" frameborder="0">。所以为了避免自己中网页木马,我们在打开一些不熟悉的网页时,最好先用“view-source”这个IE命令查看网页的源代码。具体的使用方法是:view-source:网站地址。通过查看源代码,看看是否可以找到“iframe src”这样的恶意代码,如果有的话,我们就不要再进入浏览了。