动网新漏洞直指管理员权限

黑客·安全

最近论坛和Blog等程序的漏洞一个接着一个地出现,这不,刚介绍完Bo-Blog的漏洞,动网这个漏洞大户又出现了一个可提升任意用户为前台管理员的漏洞,即使是菜鸟,只要修改一下数据包,便可轻松骗过动网的“双眼”,帮助站长“管理”论坛。看来江湖中又要有一场腥风血雨……

安全公告牌

可提升任意用户为前台管理员,黑客利用此漏洞,只需几步便可拿到前台管理员权限,有权删除、编辑、置顶论坛里的任何帖子,甚至还可结合其他漏洞进一步提升权限,以达到完全控制服务器的目的。

受此漏洞影响的版本:动网论坛7.X的全部版本

最近动网的7.0 SP2版(此版本是网络上目前使用得最多的动网论坛版本)出现了一个极为严重的漏洞。利用此次发现的漏洞,用户可以自行提升自己为前台管理员,拥有删除、编辑、置顶帖子等全部权限,从而可以发布欺骗信息或含有病毒的帖子。由于用户非常信赖管理员,很容易会在不知不觉中落入黑客的陷阱。在一双双黑手的操控下,恐怖在蔓延……

漏洞寻源

只知道利用漏洞而不知道漏洞的问题所在,这将严重影响我们技术的提升,所以在利用漏洞之前,我们有必要先查寻一下漏洞的根源,这可是菜鸟向大虾过渡的必经之路。

这个漏洞存在于动网7.0 SP2版本的login.asp文件里,我们可以简单地看一下这个文件,找出漏洞所在。

打开动网论坛源程序中的login.asp,查看第544~570行之间的内容,懂ASP程序的朋友应该知道动网将用户的信息先用“|||”连起来,把它们作为一个字符串。然后iMyUserInfo由“|||”分隔成一个字符串数组。用户密码验证正确后就把数组中的iMyUserInfo(19)这个元素的值赋给GroupID。

只要iMyUserInfo(19)的值为1,那GroupID的值必然也为1,动网会以为现在登录的用户就是前台管理员。正是这个验证机制存在漏洞,我们可以自行制作恶意数据,改变其中的元素值,使自己的GroupID值为1,从而就可以骗过动网的“双眼”,把自己的ID提升到管理员组。

欺骗

动网的“双眼”并不是想像中的那么好蒙蔽,它不可能轻易让我们蒙混过关,因此我们得制作一个恶意的数据包,然后用“非正规”途径,欺骗它的眼睛,让它心甘情愿地接受我们,把我们当成管理员。

理论总是晦涩的,下面让我们来看看如何改变UserGroupID字段,欺骗动网的眼睛,把自己的ID提升为前台管理员。

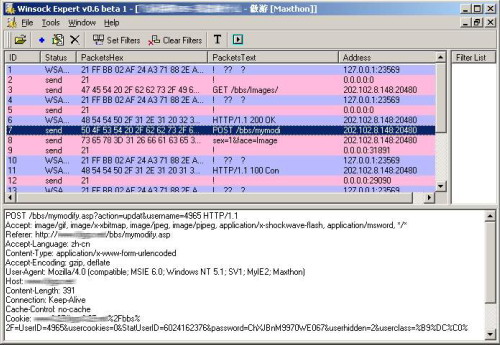

1.利用WSE抓包

WSE全称WinSock Expert,是一个用来监视和修改网络中发送和接收的数据的程序,可以抓取本机和网络数据传输过程中的每一个数据包,在这次测试动网论坛的过程中起着十分重要的作用。

打开一个采用动网7.0 SP2版本程序的论坛,注册一个用户。注册完成后点击菜单栏上的“用户控制面板”选项,进入“基本资料修改”页面。

这时可以运行WSE,单击菜单栏上的“Open Process”按钮,在弹出的进程选择框中选择当前IE中打开的论坛页面,点击下面的“Open”按钮,程序即可进入监视状态。现在,我们与论坛之间产生的每一个数据包都将被抓取。

设置完成后返回“基本资料修改”页面,在“论坛头像选择”选项中随意选择一个头像,然后点击“更新”保存设置。

接下来,切换到WSE,点击工具栏上的“停止”,这时WSE已经捕捉到了不少数据包(图1),我们提升权限所需要的一切信息尽在其中。

2.筛选捕捉的重要数据

在捕捉到的所有的数据包中,我们可以找到一个以“POST”开头的数据包。现在,新建一个文本文档,把这个数据包中的所有内容复制到里面。然后,我们还可以找到一个以“title”开头的数据包,把其中所有的数据复制到文本文档的“POST”数据包内容的下面,复制完成后把这个文本文档保存为test.txt。

3.制作提升权限的恶意数据包

接下来打开刚才建立的test.txt,在其中的“title”数据包内容中,我们可以找到“myface=Images%2Fuserface%2Fimage1.gif”这一段代码,把这一段用“images/userface/image1.gif|||32|||32|||2004-07-30%2017:17:17|||2005-7-31%2017:17:17|||25|||0|||管理员|||1||||||120|||115|||28|||0||||||192.168.0.1|||0|||0|||0||||||0||||||level10.gif||||||9pc722664t5w7IM7|||0|0|0 ||||||Dvbbs”这串恶意数据进行替换。

这段恶意数据的作用是改变“UserGroupID”字段的位置,就好像溢出程序的原理一样,这样就可以让GroupID值变为1,也就欺骗了动网,让它误以为我们就是管理员。

替换完成后重新计算“title”数据包的大小,并把“POST”数据包中的“Content-Length”的数值改为“title”数据包的大小。如果“title”数据包有587个字节,那么“Content-Length”的数值就为587。如果大小不一致,那么当我们把这段数据发送出去的时候,论坛便会报错。

制作恶意数据包的这一部分最主要的是要求我们正确抓取数据包,并在这个数据包中插入恶意数据。因此,如果这部分出现差错,那后面的入侵就无法展开了。

4.发送数据包,开始行骗

一切就绪,我们就可以开始发送这个恶意数据包了,在此,我们要请出“黑客界的瑞士军刀”──NC。通过NC我们将把恶意数据包发到网站上去,使动网论坛接受这个恶意数据包。

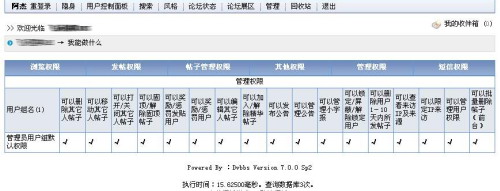

把test.txt和NC放在同一个目录,在进入“CMD”模式后进入NC的目录,输入“nc –vv www.***.com 80 好了,现在让我们重新登录这个不幸的论坛,点击菜单栏上的用户控制面板,选择“我能做什么”,我们可以查看当前登录用户的权限。结果不出所料,此时我们已拥有前台管理员的所有权限(图2),测试成功。 至此,动网已认为我们就是它的管理员,对我们“言听计从”。接下来我们就可以发挥想象力,随意摆布动网。 我们已经获得了前台管理员权限,虽然所拥有的只是对论坛帖子的所有操作权限,但你可不要小看这一点,我们可以删除、编辑、置顶任意帖子,更可以在论坛发带有木马、病毒的帖子,并置顶。由于我们是管理员,一般用户很容易中招,杀伤力不容忽视。 当然我们还可以把入侵进行到底,在利用动网论坛最新的置顶漏洞把自己变为后台管理员后,就能上传WebShell了,可以说是完全控制了论坛。 防范措施:动网论坛的官方网站上已提供此漏洞的补丁下载,升级后即可解决问题。 文章中所提到的软件下载地址:http://www.nl297.com/cpcw/dvbbs.rar 编后:动网论坛是国内用户使用得最多的论坛系统之一,出现如此严重的漏洞必将引起大规模的动网论坛被攻击事件发生,危害性极大。不怀好意者可能会删除论坛上的大量数据,也可能乱发恶意信息破坏论坛秩序,没有任何防备的动网论坛必将损失惨重。因此可见及时备份数据的重要性,及时打补丁的必要性。 小编在此提醒众多动网论坛的网管,一定要时常关注官方网站的公告,以及最新的安全信息。

入侵成功之后