“顽皮”学生破解机房电脑SAM文件

网络通信

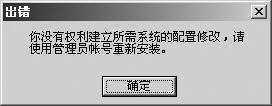

笔者在学校机房上网,系统为Windows 2000。由于学校机房电脑主要用来学习,没安装QQ等“娱乐”工具,这对于一向“顽皮”的学生我来说如何能够尽兴?于是我从网上下载了QQ的最新版本准备安装,没想到,系统居然弹出一个错误对话框(图1),原来登录账号是普通用户,不是管理员,因此才有诸多限制。怎么办?我要管理员密码!我破……

穷途末路──简单破解方法失效

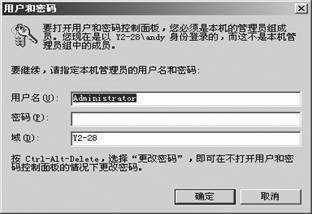

打开“控制面板”,找到“用户和密码”,弹出如图2所示的对话框,看来权限不够啊,还是需要Administrator密码。取得管理员密码有以下几种方法:

一是用Findpass之类的软件,它能直接显示出已登录的用户名及密码,在入侵服务器的时候很有用。但我现在登录的只是普通用户,用Findpass也只能看到当前用户的密码,没多大用。

第二种方法就是利用系统漏洞提升权限。我立刻试验了最新的本地权限提升漏洞,但都失败了。看来管理员在这方面还做得不错。

我晕!这两条路都堵死了,看来我只有来硬的了,用穷举法!试了几个简单密码,结果都失败了。

神兵天降──Windows 2000/XP密码破解利器SAMinside

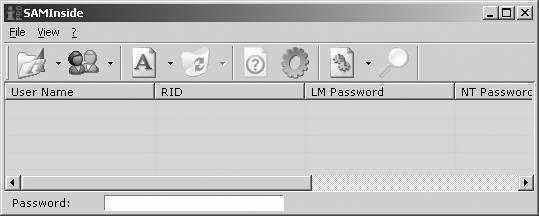

看来得请“神仙”──Windows 2000/XP密码破解利器SAMinside帮忙了(下载地址:http://www.31safe.com/Soft/ShowSoft.asp?SoftID=321)。该软件不大,只有504KB,还是绿色软件,不用安装,只要解压缩到一个目录就能用了。

1.运行SAMInside.exe,界面如图3所示。不要被它简单的外表迷惑,它的功能可不是盖的!这是世界上第一款能够破解系统Syskey保护的程序,破解的速度也很快。

小提示:Syskey是Windows中带的一个工具,用来保护SAM数据库(SAM文件是Windows NT的用户账户数据库,所有NT用户的登录名及口令等相关信息都会保存在这个文件中)不被离线破解。

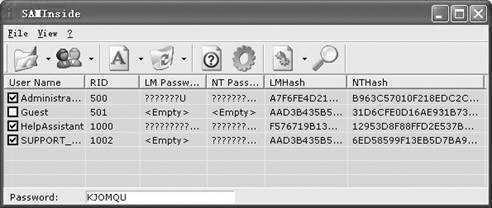

2.这个软件的破解速度也很快,打开程序后,点击那个黄色的文件夹按钮,在弹出的对话框中导入一个SAM文件。图4为我导入的本机的用户信息。包括了用户名、用户RID、LMHash、NTHash。NT pass因为还没有破解,所以显示为一串问号。后面的那个有A字母的按钮可以不用管,它是用来标记用户的。选中下面的用户,里面有一项“Add LMHash/NTHash”,可以手工添加新的LMHash和NTHash。两个齿轮的图标代表的是密码破解项设置。

力破SAM──密码破解项设置

SAMinside提供了四种方式破解密码。“Brute-force attack”为暴力破解,这也是最常用的一种方法,笔者也是利用它成功破解了SAM文件;“Mask attack”适用于你已经知道密码的一部分,比如你知道密码共有7位,前4位为4567,后面的全为字母;还有“Dictionary attack”,这是字典破解;而“Distributed attack”确切地说则不是一种破解方法,但这也是SAMinside的特色,它是可以多台电脑共同破解,协同工作。

好,下面我要开工了。

1.按下F9键可以快速进入设置界面。在“common”(常规)中可以设置在破解完成后是否发出声音提醒和界面语言等。

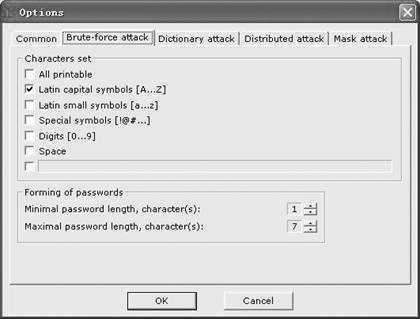

2.点击“Brute-force attack”选项卡(图5)。在“Characters set”中设置暴力破解的字符类型,可以选择“All printable”(所有字符),这样就不会漏掉每一种可能的密码了,不过那会花很长的时间。所以我们一般只是先选择数字或字母试试。再下面是设置密码的长度。该软件暴力破解最大只支持7位的密码,这也是为了破解时间不至于太长。好,我决定就用它进行破解了。

3.破解设置完成后,点击主界面上的那个放大镜按钮就可以开始破解了(至于另外几种破解方法,限于篇幅就不再赘述了,基本思路相同,大家自行琢磨)。

其实要防范系统密码被破解,方法很简单。就是密码设置复杂点,长度要长些,最好8位以上;密码中包括大小写字母、数字、符号。对于这样“强壮”的密码,我想即使真要破解,也不知道要花多长时间,我想没有几个人有那样的耐心吧?

小经验:

我觉得破解SAM最大的用途还是用于入侵服务器。

当利用系统漏洞或其他方法进入服务器后,一般都会建一个管理员用户,这样才好对电脑进行操作,如安装后门等。但这样很容易被管理员发现(除非那管理员特菜超懒^_^)。聪明的你可能很快会想到用克隆账户的方法,但那也是不保险的,网上到处都有专门检测是否有克隆账户的工具。所以在留后门时,除了找一个好的、隐蔽的后门软件外,要是还能把管理员的密码搞到,那不是一个最好的后门吗?因此我们可以把服务器上的SAM文件下载下来,破解掉管理员的密码,再把自己开始入侵时建的那个用户删了,这样就隐蔽多了。