比木马更方便的后门──账号克隆

网络通信

众所周知,在入侵的系统中放一个木马会很容易被杀毒软件杀掉,为此有很多人都在拼命地想如何将木马隐藏得更好。其实,很少有人知道克隆过的账号也可以作为一个后门使用,而且它并不存在被杀毒软件发现的可能性。

小提示:账号克隆有什么用?

账号克隆就是将原先权限很低的账号克隆成具有管理员权限的账号,比如可以将Guest账号克隆成具有Administrator权限的账号,而且查看时显示仍是属于Guests组,具有很高的隐蔽性。

一、简单克隆法

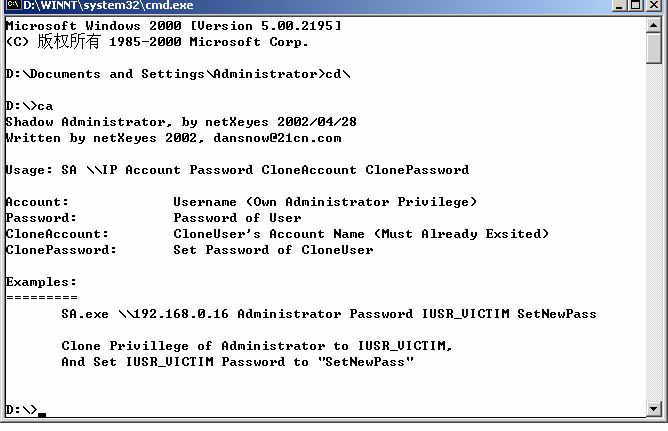

所谓“工欲善其事,必先利其器”,要做账号克隆没有工具是不行的。在这里我向大家推荐一款既小巧又实用的工具CA.exe,利用它我们可以很轻松地完成复杂的工作。

在命令提示符下运行CA.exe(见图),可以很清楚地看到软件本身已经将它的使用命令显示了出来。

如果你已经有了一台系统的管理员账号和口令,那么现在只要在远端计算机上输入CA.exe\\IP地址 管理员账号 密码 要克隆的账号 密码,比如: ca.exe \\192.168.2.1 Administrator qlf Guest qlf ,就能得到一个克隆过的账号。

但如果克隆的账号没有用,那我们岂不是白忙一场?为此我们还要验证一下克隆账号的有效性。顺便看看克隆过的账号是不是如前文所说,一般不会被发现。

假设我克隆了一个名为Guest的用户,现在只要解除Guest的账号限制,再用此账号进行远程登录就行了。也许有人要怀疑我刚才用的Guest账号是管理员权限,不要紧,我们可以到命令提示符下用net user命令查看Guest账号。看到了吗?还是属于Guests组吧。哈哈,以后就偷着乐吧。

也许有人又要问了,难到克隆过的账号就没有破绽了吗?自然不是,任何方法都不可能是十全十美的,对于克隆账号而言,它最大的毛病就是一旦用于克隆的账号权限被降低了,那么克隆的账号权限也会随之降低。而且对于克隆Guest的账户而言,一般情况下它是被禁用的,如果贸然启用必然会招致别人的怀疑。

所以有人又发明了一种方法,只要修改注册表的几个键值就能解决上述的两个缺点。

二、移魂克隆法

听名字是够吓人的,功夫自然也非等闲。由于要操作注册表中的SAM项,所以对于Windows 2000的系统,我们就必须准备一个辅助工具——PSU。

记住你的Winlogon进程的PID值(在任务管理器中找),在命令提示符下输入:

psu –p regedit –i winlogon的PID值,就可以用System权限打开SAM项。

Windows XP的用户,只要在运行中输入regedt32,找到“HKEY_Local_Machine\Sam\sam”,再选择菜单中的权限设置,将管理员权限改为全部控制,这样就能显示出全部的SAM信息。

打开注册表,查找“HKEY_Local_Machine\Sam\Sam\Domains\Account\Users”分支,可以看到Users项下有一个Names项,其中Users项为用户的SID,而Names项则为用户名。注意,Administrator和Guest它们的SID是固定的,Administrator为000001f4,Guest为000001f5。秘密就在它们身上。

如果你试着打开Users项下面的000001f5或000001f4,会找到一个名为F的键,在它里面有一连串的值,并且这些值会随用户不同而不同。稍稍动动脑筋,想到了吧?没错,就是将Guest账号的SID000001f5中的F值替换成Administrator账号的SID000001f4的F值。这也就是移魂克隆法的精要所在。

光理论还不行,我们要亲自动手试试看(试之前最好做个备份)。先选中000001f4中的F值将它复制,再粘贴到000001f5中替换掉原有的值并保存,这样我们就用移魂的方法创造了一个新的克隆账号。为了能做到让禁止的用户也可以使用,我们只要在克隆之前将账号禁止掉,再按前面的方法进行克隆就能得到一个完美的克隆账号。

一般的管理员如果不细心检查是根本察觉不到它的存在的。最后,在高兴之余可别忘了将注册表的权限还原回去哟!